LUMU

Todos los ataques tienen un común denominador: el adversario debe usar la red para comprometer a una organización. Por lo tanto, deja un rastro de evidencia que Lumu sigue al examinar un completo rango de fuentes de metadatos de red.

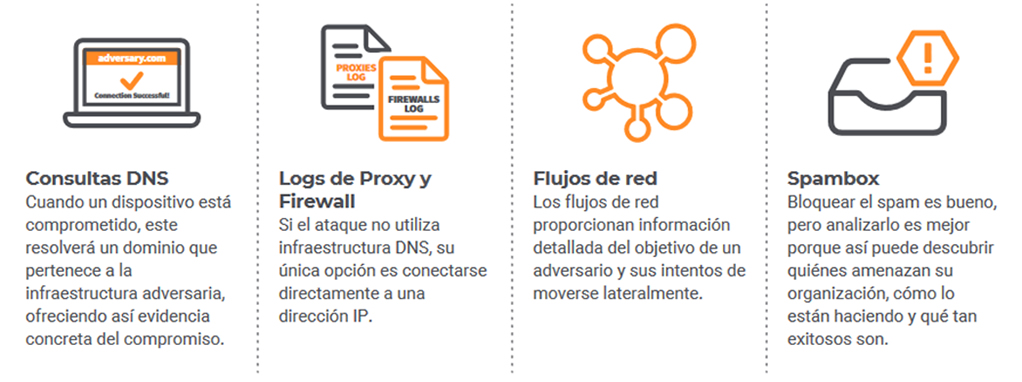

Lumu emplea un modelo llamado Continuous Compromise Assessment™ el cual reúne, normaliza y analiza un amplio rango de metadatos, incluyendo DNS, Netflows, registros de acceso a Proxy, Firewalls y Spambox. El nivel de visibilidad que brinda Lumu a partir del análisis de estas fuentes de datos, permite entender el comportamiento de la red de su empresa y obtener evidencia su nivel único de compromiso.