NotPeyta, ¿un acto de ciberguerra?

El ataque NotPetya, ¿fue malware?, ¿Ransomware?, ¿destructor de información? Algo de lo que no cabe duda es éste devastó los sistemas informáticos en toda Ucrania y luego se extendió a otros países, infectando y cerrando firmas de abogados, supermercados, agencias de publicidad, cajeros automáticos, hospitales, entre otros.

Días después del ataque, investigadores en seguridad informática todavía están tratando de averiguar qué es exactamente NotPetya. Sin embargo, independientemente del análisis técnico final, la gran pregunta sigue siendo: ¿Fue NotPetya un acto de ciberguerra?

Ransomware? ¿destructor? ¿Qué fue realmente?

En este punto, está claro que NotPetya es malware, ¿pero es ransomware o un destructor de información? Aquí es donde las cosas empiezan a complicarse.

NotPetya no es exactamente un destructor de discos duros, pero ciertamente no es ransomware tampoco.

El problema es que NotPetya no elimina datos con una intención clara como un limpiador, digamos, como Shamoon y KillDisk. NotPetya tampoco cifra archivos con la intención de exigir un rescate por las claves de descifrado como lo haría el ransomware normal.

NotPetya encierra los archivos y se deshace de la llave, asegurando que las víctimas nunca puedan recuperar sus sistemas. De esta manera, los archivos cifrados son sometidos básicamente a un método de borrado. Por lo tanto, se podría decir que una infección ransomware que no deja posibilidad alguna de recuperación y el descifrado de archivos es equivalente a un limpiador.

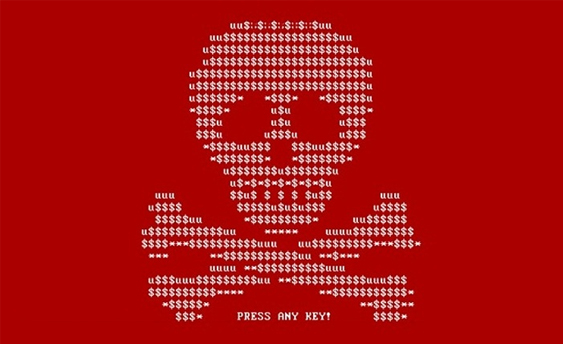

Ransomware? ¿destructor? ¿Qué fue realmente?Habiendo establecido que no sabemos cómo clasificar el ataque, vamos a sumergirnos en aguas aún más turbias. ¿Fue NotPetya un ataque cibernético dirigido contra Ucrania? En los últimos meses, vimos el objetivo de CrashOverride y derribar la red eléctrica de Ucrania, seguido de cuatro ataques maliciosos sucesivos y altamente enfocados en Ucrania que estaban vestidos para parecer un ransomware. Estos incluyen XData, PSCrypt, NotPetya y un ataque aún sin nombre descubierto por el investigador de seguridad MalwareHunter, que fue diseñado para parecerse a WannaCry, pero de hecho es algo completamente nuevo.

Este cuarto ataque también parece haber utilizado un método de entrega similar a XData y NotPetya: los servidores de actualización de M.E.Doc, un popular paquete de software de contabilidad ampliamente utilizado en Ucrania. Aunque M.E.Doc lo niega vehementemente, Microsoft y Talos, entre otros, han señalado a la compañía como la fuente de la distribución inicial de NotPetya.

NotPetya ha sido el ataque informático más devastador hasta el momento, con el vector de entrega altamente dirigido a infectar a las empresas y víctimas corporativas en Ucrania. El problema con un malware como este es que una vez que se libera en la naturaleza, puede propagarse a otros sistemas, redes y países por sí solo. Entonces, ¿estaba dirigido o no? La respuesta es inconclusa “probablemente” en este punto.

Sin una atribución positiva, el creciente consenso es que la responsabilidad recae en un actor estatal o suplente. Un número de investigadores de seguridad líderes han sugerido esto, incluyendo el NATO Cooperative Cyber Defence Centre of Excellence que emitió una declaración el 30 de junio confirmando:

“NotPetya probablemente fue lanzado por un actor estatal o un actor no estatal con apoyo o aprobación de un estado. Otras opciones son poco probables. La operación no fue demasiado compleja, pero aun así compleja y costosa de haber sido preparada y ejecutada por hackers no afiliados por el bien de la práctica. Los delincuentes cibernéticos tampoco están detrás de esto, ya que el método para recaudar el rescate estaba tan mal diseñado que el rescate probablemente ni siquiera cubría el costo de la operación “.

Esto nos lleva de nuevo a la pregunta inicial. Si probablemente fue lanzado por un actor estatal o un sustituto y que probablemente estaba dirigido a Ucrania, y probablemente estaba destinado a causar daños económicos generalizados e indiscriminados, ¿NotPetya fue un acto de ciberguerra?

La razón es muy importante para determinar si fue o no un acto de guerra y de ser así, que pasos tomará la OTAN para proteger la seguridad a la que siempre se ha comprometido. La defensa colectiva, tal como se define en el artículo 5 del tratado, se reduce a: Un ataque contra un aliado es considerado como un ataque contra todos los aliados. Por lo tanto, un sólido sí con abundante evidencia tendría graves consecuencias políticas y militares

Para el ver artículo original:computerworldmexico.com.mx/notpeyta-acto-ciberguerra

Últimos Artículos

Últimos Artículos